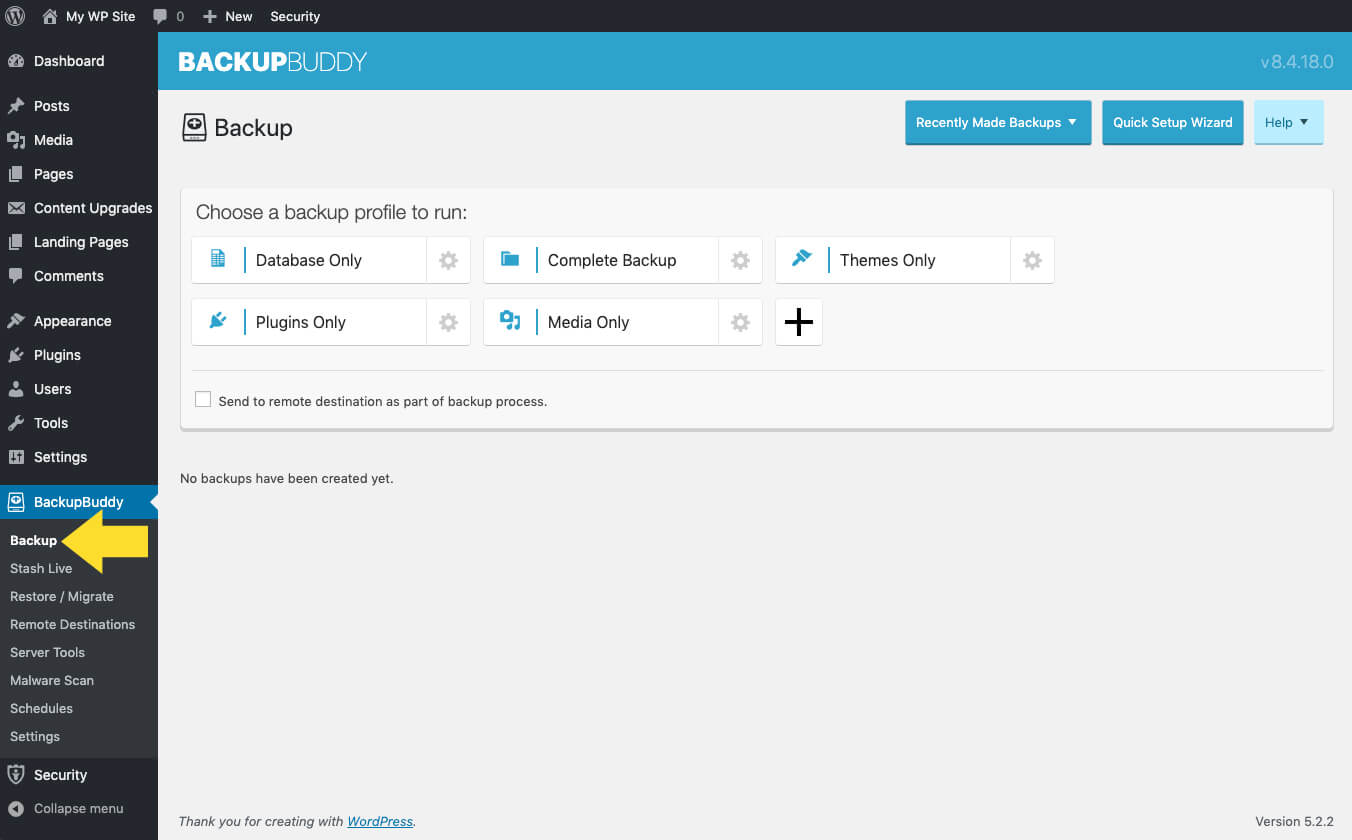

Pourquoi est-ce important: Le développeur de plugins WordPress, iThemes, a alerté les utilisateurs d’une vulnérabilité liée à leur extension BackupBuddy plus tôt cette semaine. La faille de sécurité laisse les utilisateurs du plugin vulnérables à un accès non autorisé par des acteurs malveillants, leur offrant la possibilité de voler des fichiers et des informations sensibles. La faille affecte tous les sites exécutant BackupBuddy 8.5.8.0 à 8.7.4.1. Les utilisateurs doivent mettre à jour vers la version 8.7.5 pour corriger le problème.

Selon les chercheurs d’iThemes, les hackers sont activement exploitant la vulnérabilité (CVE-2022-31474) sur les systèmes concernés utilisant des versions spécifiques du plug-in BackupBuddy. L’exploit permet aux attaquants d’afficher le contenu de n’importe quel fichier accessible par WordPress sur le serveur affecté. Cela inclut ceux qui contiennent des informations sensibles, notamment /etc/passwd, /wp-config.php, .my.cnf et .accesshash. Ces fichiers peuvent fournir un accès non autorisé aux détails de l’utilisateur du système, aux paramètres de la base de données WordPress et même aux autorisations d’authentification sur le serveur concerné en tant qu’utilisateur root.

Les administrateurs et les autres utilisateurs peuvent prendre des mesures pour déterminer si leur site a été compromis. Les utilisateurs autorisés peuvent consulter les journaux d’un serveur impacté contenant local-destination-id et /etc/passed ou wp-config.php qui renvoient un Code de réponse HTTP 2xxindiquant qu’une réponse positive a été reçue.

Développeur de solutions de sécurité WordPress Clôture des mots identifié des millions de tentatives d’exploitation de la vulnérabilité datant du 26 août. Selon les chercheurs en sécurité de Wordfence, les utilisateurs et les administrateurs doivent vérifier les journaux du serveur pour les références au dossier local-destination-id susmentionné et au dossier local-download. La Message d’intérêt public a ensuite dressé la liste des principales adresses IP associées aux tentatives d’attaques, notamment :

- 195.178.120.89 avec 1 960 065 attaques bloquées

- 51.142.90.255 avec 482 604 attaques bloquées

- 51.142.185.212 avec 366 770 attaques bloquées

- 52.229.102.181 avec 344 604 attaques bloquées

- 20.10.168.93 avec 341 309 attaques bloquées

- 20.91.192.253 avec 320 187 attaques bloquées

- 23.100.57.101 avec 303 844 attaques bloquées

- 20.38.8.68 avec 302 136 attaques bloquées

- 20.229.10.195 avec 277 545 attaques bloquées

- 20.108.248.76 avec 211 924 attaques bloquées

Les chercheurs d’iTheme fournissent aux utilisateurs compromis de BackupBuddy plusieurs étapes conçues pour atténuer et empêcher tout accès non autorisé. Ces étapes incluent la réinitialisation des mots de passe de la base de données WordPress, en changeant Sels WordPress, mise à jour des clés API stockées dans le fichier wp-config.php et mise à jour des mots de passe et des clés SSH. Les clients nécessitant une assistance supplémentaire peuvent nous faire parvenir tickets d’assistance via le service d’assistance iThemes.

Crédit image : Justin Morgan