En bref: Les projets de développement open source doivent souvent s’appuyer sur de nombreuses dépendances externes, ce qui évite aux développeurs le travail de création de nouvelles fonctionnalités à partir de zéro. Le nouvel outil de Google est la dernière partie de ses efforts pour aider ces projets à suivre et à résoudre les vulnérabilités introduites par les dépendances, en s’appuyant sur sa base de données communautaire.

Google a présenté cette semaine OSV-Scanner, un outil gratuit qui permet aux développeurs de rechercher des vulnérabilités connues dans les dépendances qu’ils utilisent. Le scanner vérifie leurs projets par rapport à ceux de Google Schéma de vulnérabilité Open Source (OSV) et le OSV.dev service.

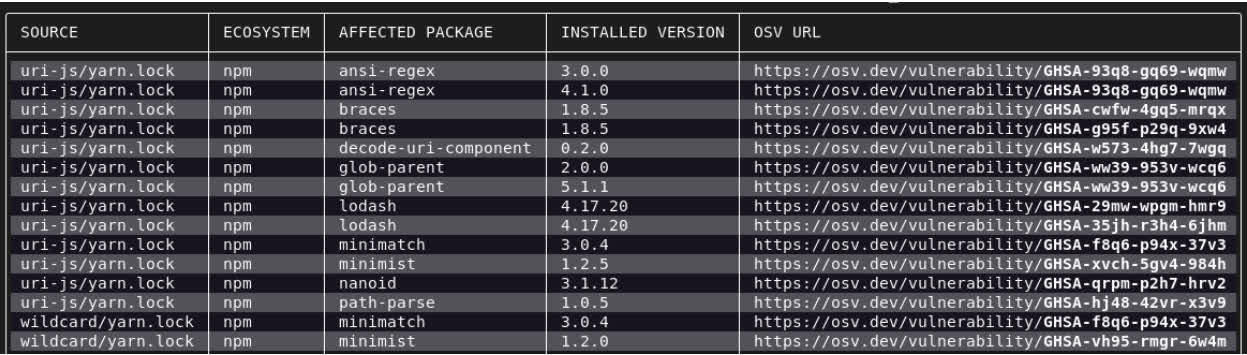

Lorsque les développeurs exécutent OSV-Scanner sur leur travail, il recherche leurs manifestes, SBOM et valide les hachages pour trouver des dépendances transitives. Il relie ensuite les informations qu’il trouve à la base de données OSV de Google pour trouver des vulnérabilités et informer les développeurs.

Google a lancé la base de données OSV en février dernier pour aider les développeurs open source à trouver et à fournir facilement des informations sur les vulnérabilités de leurs dépendances. Étant donné que les projets open source peuvent s’appuyer sur un grand nombre de dépendances, une base de données accessible peut aider les développeurs à déterminer rapidement celles qui ont introduit de nouvelles responsabilités. L’OSV-Scanner introduit une nouvelle couche d’automatisation dans le processus.

Google a conçu l’OSV-Scanner pour se conformer à la Décret exécutif américain de 2021 sur la cybersécurité, qui exige l’automatisation dans le cadre de ses normes de sécurité du développement logiciel. Le gouvernement a introduit l’ordonnance au milieu d’une série de cyberattaques très médiatisées comme le piratage de SolarWinds et l’attaque contre les rançongiciels sur le pipeline colonial.

Quelques mesures prises par Google devraient garantir que l’OSV-Scanner fournit un nombre gérable de notifications de sécurité sur lesquelles les développeurs peuvent agir dans des délais raisonnables. Les résultats du scanner proviennent de sources faisant autorité qui alimentent la base de données OSV, mais sa nature communautaire garantit également un riche référentiel d’informations sur les vulnérabilités. La base de données conserve également ses informations dans un format lisible par machine qui correspond parfaitement aux listes de packages de développeur.

D’autres améliorations pour l’OSV-Scanner sont en cours. Google prévoit d’introduire des actions CI autonomes pour faciliter la planification et la configuration initiale. La société construit également une nouvelle base de données de vulnérabilités C/C++ qui comprend des métadonnées précises au niveau de la validation des CVE.

À l’avenir, l’analyse des graphes d’appels devrait permettre à l’OSV-Scanner d’utiliser des informations de vulnérabilité spécifiques au niveau de la fonction. L’analyse des graphiques d’appels pourrait également éventuellement générer automatiquement des instructions VEX. De plus, Google souhaite que le scanner puisse proposer des changements de version minimaux pour les projets où ils auraient un impact maximal pour résoudre automatiquement les vulnérabilités.

Le scanner OSV est disponible sur la page GitHub de Google.