TL ; RD : Un malware puissant capable d’infecter plusieurs systèmes et architectures de CPU fait de grands progrès en Europe et ailleurs. La menace Chaos se propage via Windows et Linux et est conçue pour exécuter des commandes émises à distance par des cybercriminels.

Chaos est un nouveau malware écrit dans le langage de programmation Go avec des capacités assez uniques. Découvert et analysé par Black Lotus Labs, la branche de recherche de la société de sécurité Lumen, la nouvelle menace peut infecter une pléthore de plates-formes informatiques à la fois sur le plan logiciel et matériel. Il existe actuellement plus d’une centaine de machines infectées, un réseau malveillant qui pourrait également être exploité pour propager d’autres menaces et souches de logiciels malveillants.

Les chercheurs de Black Lotus ont nommé le nouveau logiciel malveillant “Chaos”, car le mot a été utilisé à plusieurs reprises dans le code pour les noms de fonctions, les certificats et les noms de fichiers. Le chaos a commencé à émerger en avril, selon les chercheurs, et il existe maintenant plus de 111 adresses IP uniques appartenant à des appareils infectés. Le chaos est une menace assez flexible, car les appareils susmentionnés comprennent des unités PC standard, des routeurs pour petits bureaux et des boîtiers pour grandes entreprises.

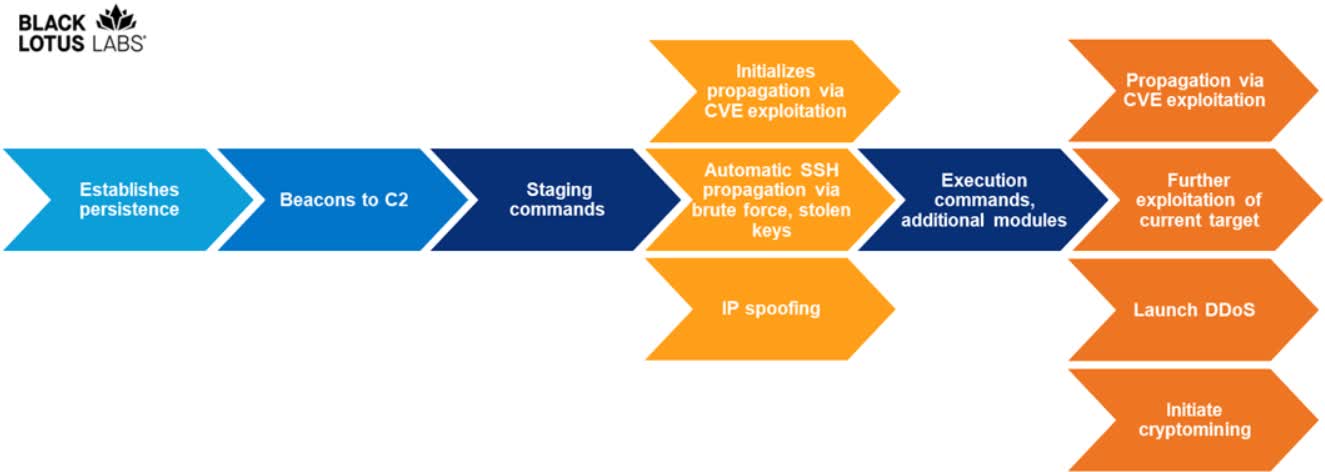

Chaos est en effet conçu pour fonctionner sur plusieurs architectures informatiques, notamment les processeurs PC traditionnels (i386), les processeurs ARM, MIPS et PowerPC. Côté logiciel, Chaos peut également fonctionner sous Windows, Linux et FreeBSD. Contrairement aux menaces de ransomware et aux botnets qui utilisent des campagnes de spam pour propager l’infection, Chaos peut se propager en exploitant les vulnérabilités CVE connues et les clés SSH compromises.

Les échantillons analysés par Black Lotus contenaient des failles affectant Huawei (CVE-2017-17215) et Zyxel (CVE-2022-30525) pare-feu personnels en plus d’autres CVE bien connus. Après avoir infecté une machine, Chaos peut utiliser ses diverses capacités comme énumérer tous les périphériques connectés à un réseau, exécuter des shells distants pour exécuter des commandes malveillantes et charger des modules supplémentaires. Selon les chercheurs, la complexité du logiciel malveillant est la preuve que Chaos a été créé par un “acteur cybercriminel qui cultive un réseau d’appareils infectés à exploiter pour l’accès initial, les attaques DDoS et l’extraction de crypto”.

Black Lotus dit que Chaos est probablement une progéniture de Kaiji, un botnet identifié précédemment ciblant les serveurs Linux (i386) pour effectuer des attaques DDoS. Le malware est beaucoup plus évolué maintenant, compte tenu de ses nouvelles fonctionnalités puissantes et de sa capacité à fonctionner sur des appareils Windows et FreeBSD en plus de Linux. Les adresses IP compromises identifiées par la société de sécurité sont principalement situées en Europe, avec des points d’infection plus petits en Amérique du Nord et du Sud et dans la région Asie-Pacifique.

En conclusion de leur analyse, les chercheurs suggèrent quelques bonnes pratiques pour éviter d’être infecté par une menace complexe et dangereuse comme le Chaos. La gestion des correctifs pour les vulnérabilités nouvellement découvertes devrait être “efficace”, selon les auteurs, tandis que les routeurs SOHO ont besoin de cycles de redémarrage réguliers (autres que l’installation des dernières mises à jour du micrologiciel) car la plupart des logiciels malveillants de routeur ne peuvent pas survivre à un redémarrage. De plus, les télétravailleurs doivent modifier les mots de passe par défaut et désactiver l’accès root à distance sur les machines qui n’en ont pas besoin.