Pourquoi est-ce important: “BlackLotus” est proposé sur les forums clandestins en tant que rootkit de micrologiciel tout-puissant, capable de survivre à tout effort de suppression et de contourner les protections Windows les plus avancées. Si de vrais échantillons de logiciels malveillants peuvent prouver que l’offre est réelle, bien sûr.

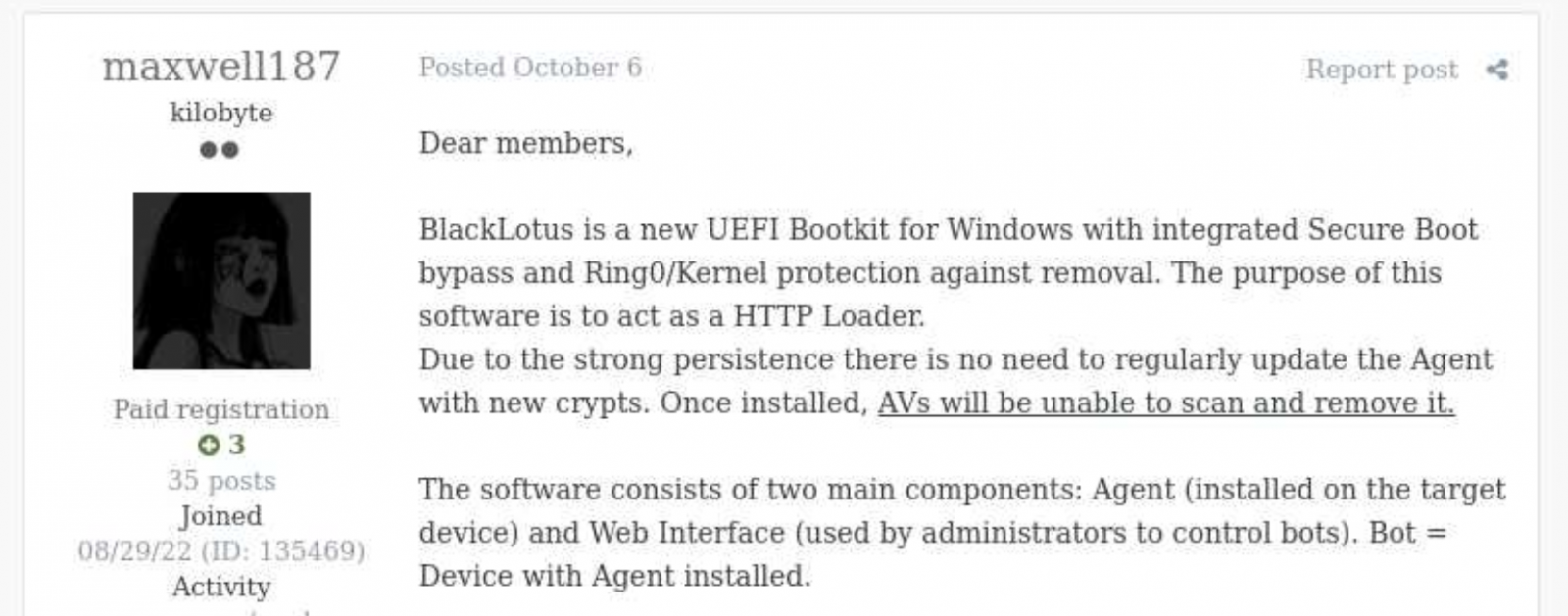

Un nouveau rootkit UEFI puissant serait en vente sur des forums clandestins, offrant des fonctionnalités d’attaque avancées qui n’étaient auparavant disponibles que pour les agences de renseignement et les groupes de menaces soutenus par l’État. BlackLotus, comme le vendeur inconnu a nommé le malware, est un rootkit de firmware qui peut contourner les protections Windows pour exécuter du code malveillant au niveau le plus bas de l’architecture x86 anneaux de protection.

Selon les chercheurs en sécurité qui ont repéré les publicités BlackLotus sur les forums de logiciels criminels, une seule licence d’utilisateur de rootkit coûte jusqu’à 5 000 $, tandis qu’une reconstruction de code ultérieure ne coûte « que » 200 $. Compte tenu des capacités répertoriées par le vendeur, même dépenser 5 000 $ pourrait être considéré comme une véritable aubaine pour les cybercriminels et les pirates informatiques du monde entier.

Comme résumé par chercheur en sécurité Scott Scheferman, BlackLotus est écrit en assembleur et en C et pèse 80 kilo-octets (une taille d’environ 81 920 octets) alors qu’il est indépendant du fournisseur. Le rootkit possède des fonctionnalités anti-VM, anti-débogage et d’obfuscation de code pour bloquer ou entraver les tentatives d’analyse, fournit une “protection d’agent” au niveau du noyau (anneau 0) pour la persistance dans le micrologiciel UEFI, et il est livré avec un guide d’installation complet et FAQ.

Comme tout autre rootkit approprié, BlackLotus est chargé dans les toutes premières étapes du processus de démarrage avant la phase de démarrage de Windows. Le logiciel malveillant peut prétendument contourner de nombreuses protections de sécurité Windows, notamment Secure Boot, UAC, BitLocker, HVCI et Windows Defender, tout en offrant la possibilité de charger des pilotes non signés. Les autres fonctionnalités avancées du logiciel malveillant incluent un mode de transfert de fichiers complet et un “chargeur de démarrage signé vulnérable” qui ne peut pas être invalidé sans affecter des centaines de chargeurs de démarrage encore utilisés aujourd’hui.

Scott Scheferman souligne le danger que BlackLotus peut représenter pour la sécurité moderne basée sur les micrologiciels, rendant un niveau de menace auparavant disponible uniquement pour les menaces persistantes avancées (APT) par des groupes parrainés par l’État comme le GRU russe ou le propre APT 41 de la Chine accessible à tous. Le nouveau rootkit UEFI pourrait représenter un véritable bond en avant pour la cybercriminalité en termes de facilité d’utilisation, d’évolutivité, d’accessibilité, de persistance, d’évasion et de potentiel de destruction.

Les rootkits UEFI étaient autrefois considérés comme des menaces très rares et spécialisées, mais de nombreuses découvertes au cours des dernières années ont montré un scénario complètement différent. Quant à BlackLotus, la communauté de la sécurité devra analyser un échantillon réel du logiciel malveillant pour déterminer si les fonctionnalités annoncées sont réelles, si elles sont prêtes pour la production ou s’il s’agit simplement d’une arnaque élaborée.