Pourquoi est-ce important: Le Google Play Store est connu pour héberger des applications contenant des logiciels malveillants, des logiciels publicitaires ou une sorte de logiciel espion ou de logiciel non tissé. Un fait peu connu est que les pirates se tournent de plus en plus vers des applications préinstallées pour commettre leurs méfaits, mais les chercheurs tentent une fois de plus d’attirer l’attention sur cette tendance croissante. Des millions de téléphones Android abordables sont livrés avec un grand nombre d’applications préinstallées, et les pirates n’ont qu’à en contourner une. Résoudre ce problème, cependant, est une tâche beaucoup plus difficile que de traiter avec des applications malveillantes qui arrivent sur le Play Store.

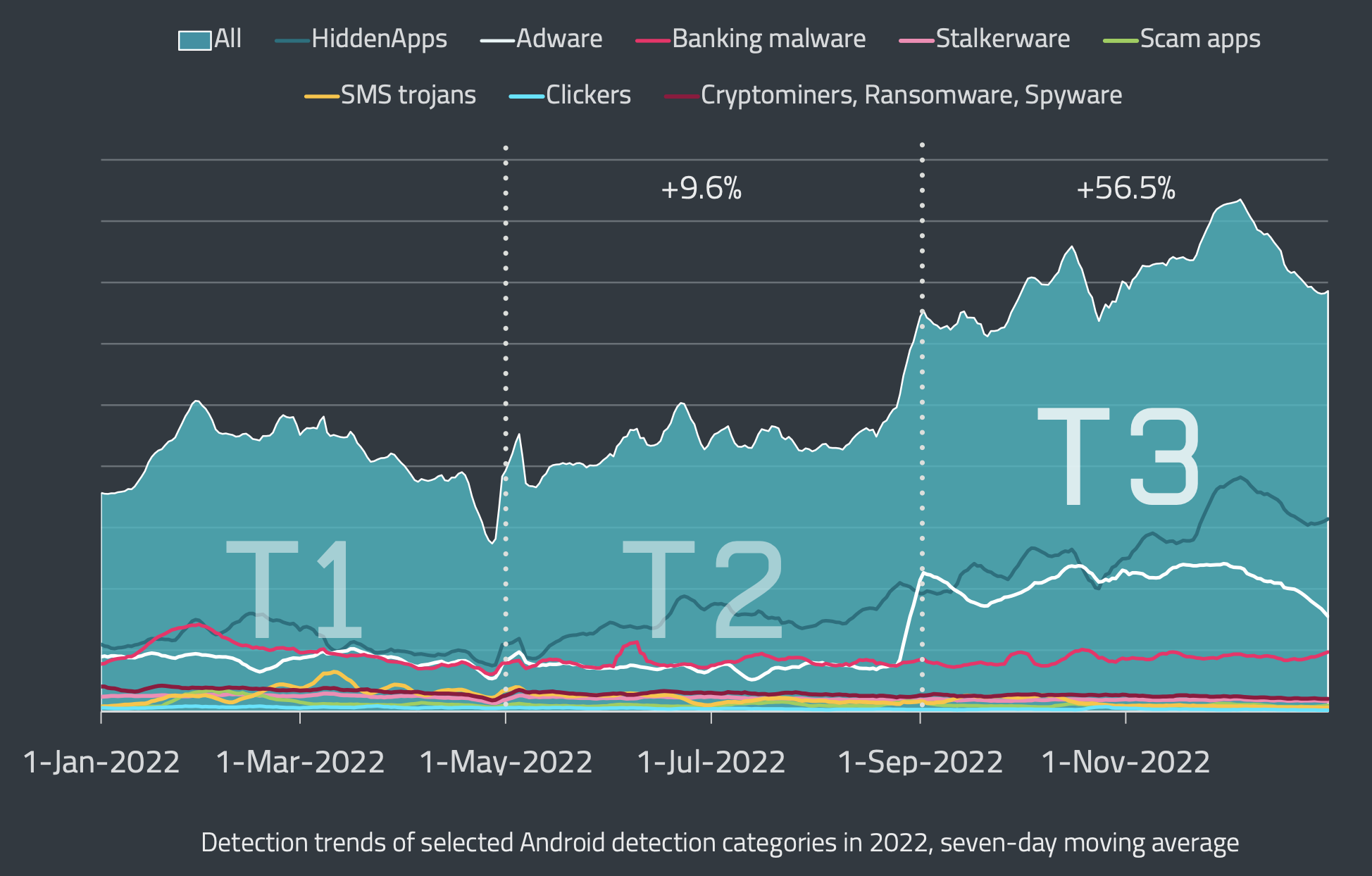

Le mois dernier, nous avons appris que des logiciels malveillants avaient été découverts dans 60 applications Android avec plus de 100 millions de téléchargements – un autre œil au beurre noir pour le système d’exploitation mobile qui compte environ trois milliards d’utilisateurs actifs dans le monde. Des développeurs malveillants exploitent régulièrement diverses failles dans le processus de vérification des applications de Google pour créer des applications qui volent des identifiants de connexion ou des logiciels polaires qui prélèvent jusqu’à 400 millions de dollars par an aux utilisateurs en les incitant à souscrire à des abonnements intégrés coûteux.

Cependant, les chercheurs de Trend Micro sont sonner l’alarme sur la tendance croissante des appareils Android qui sont livrés avec des logiciels malveillants préinstallés. Bien que vous puissiez facilement supprimer une application que vous avez téléchargée sur le Play Store, la gestion des logiciels malveillants intégrés aux applications système ou au micrologiciel de l’appareil est une tâche beaucoup plus difficile.

La nature ouverte d’Android permet aux fabricants de créer une large gamme de modèles de téléphones et de cibler les consommateurs soucieux des prix avec des options plus abordables, mais elle ouvre également la porte aux pirates pour se faufiler dans du code malveillant avant même que ces appareils ne quittent l’usine. Et ce risque s’applique également à d’autres appareils Android – tout de montres intelligentes aux tablettes, décodeurset téléviseurs intelligents.

Fyodor Yarochkin, chercheur principal chez Trend Micro, affirme que les logiciels malveillants préinstallés sont devenus beaucoup plus courants ces dernières années, en partie à cause d’une course vers le bas parmi les développeurs de micrologiciels mobiles. Une fois qu’il est devenu non rentable de vendre des micrologiciels, beaucoup d’entre eux ont commencé à le proposer gratuitement.

Comme vous vous en doutez, ce nouveau modèle commercial présente un hic : de nombreuses images de micrologiciels analysées par Trend Micro contenaient des morceaux de code décrits comme des « plug-ins silencieux ». Les chercheurs ont découvert plus de 80 saveurs jusqu’à présent, mais seuls quelques-uns ont été largement distribués. Les plus populaires sont vendus clandestinement et commercialisés sur Facebook, YouTube et divers blogs.

Certains de ces plugins permettent aux cybercriminels de « louer » des appareils Android jusqu’à cinq minutes à la fois et de les utiliser pour voler des identifiants de connexion ou d’autres informations utilisateur sensibles. D’autres sont capables de télécharger des logiciels malveillants supplémentaires sur l’appareil infecté.

Les chercheurs estiment que des millions d’appareils infectés sont utilisés dans le monde, avec une grande partie concentrée en Europe de l’Est et en Asie du Sud-Est. Fait intéressant, les criminels eux-mêmes affirment que 8,9 millions d’appareils Android sont chargés de leurs plugins silencieux.

Trend Micro a pu confirmer que le logiciel malveillant était présent dans les téléphones d’au moins 10 fournisseurs, pour la plupart chinois. L’entreprise soupçonne que 40 fournisseurs supplémentaires sont touchés, mais les chercheurs sont plus intéressés à savoir où le long de la chaîne d’approvisionnement l’infection est plus susceptible de se produire.

Google connaît les logiciels malveillants Android préinstallés depuis des années, mais ne peut pas facilement résoudre le problème en raison du peu de contrôle qu’il a sur la chaîne d’approvisionnement complexe Android OEM. Les téléphones moins chers ont tendance à utiliser la plate-forme Android Open Source (AOSP) et sont livrés avec entre 100 et 400 applications préinstallées – il suffit d’infecter l’une d’entre elles.

Cela n’aide pas non plus que pas moins de 225 fabricants d’appareils laissent régulièrement des logiciels de diagnostic sur les téléphones Android, ce qui permet essentiellement un accès à distance par porte dérobée pour les logiciels espions et les outils de censure. Ce comportement a été observé dans de nombreuses marques chinoises ainsi que de grands noms comme Oppo, OnePlus, Realme et Xiaomi. Certains, comme la société chinoise Gigaset, qui vend des téléphones dans l’UE, se sont avérés avoir enterré un programme d’installation automatique de logiciels malveillants dans une application de mise à jour du système.

En 2019, la chercheuse de Google Project Zero Maddie Stone révélé l’existence d’un botnet de fraude par SMS et publicité appelé Chamois qui avait affecté au moins 21 millions d’appareils Android au cours des années précédentes par le biais de logiciels malveillants préinstallés. La société a constaté que les fournisseurs incorporaient souvent sans le savoir du code Chamois dans leurs distributions Android, car ils étaient facilement trompés en leur faisant croire qu’il s’agissait d’un service publicitaire légitime.

Lisez aussi : Android a-t-il besoin d’être sauvegardé ? Si oui, voici comment procéder.

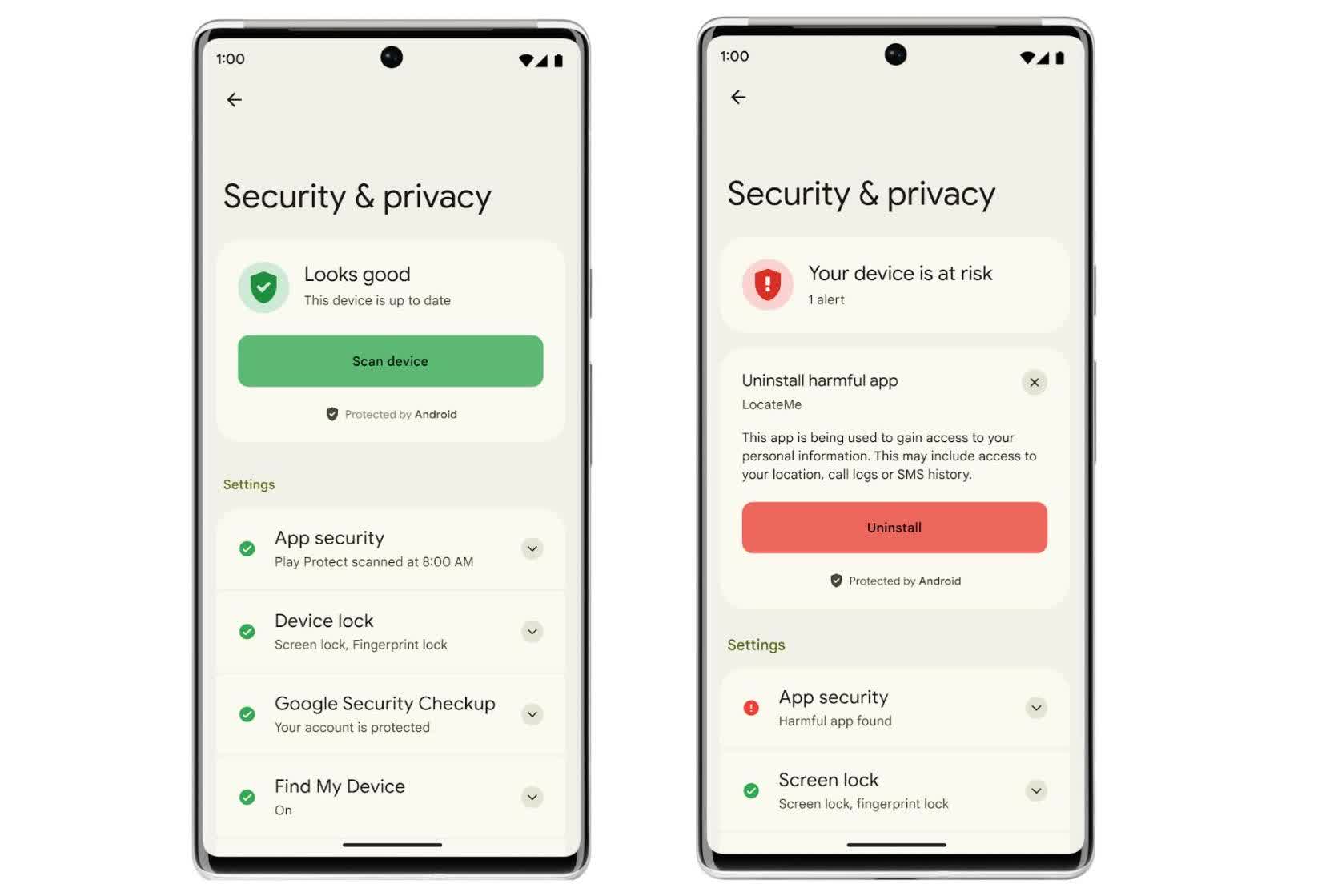

Depuis lors, Google a déployé de nombreux efforts pour perfectionner Google Play Protect et a étendu ses capacités pour surveiller les applications préinstallées sur les appareils Android afin de détecter tout comportement malveillant. Cela dit, les pirates continuent de trouver des moyens de contourner ces protections, et ils développent même des modèles commerciaux lucratifs autour d’elle sur le dark web. Une analyse récente de Kaspersky a révélé que l’accès à ces services malveillants coûte entre 2 000 $ et 20 000 $.

Quant à ce que vous pouvez faire pour vous protéger, Yarochkin vous recommande d’aller plus haut de gamme et de vous en tenir à des marques comme Samsung et Google qui sont censées avoir une meilleure sécurité de la chaîne d’approvisionnement. La plupart des applications antivirus mobiles sont inefficaces contre les menaces de sécurité réelles, alors ne vous en souciez pas, sauf si vous voulez vous retrouver comme des milliers d’utilisateurs qui ont téléchargé des logiciels malveillants voleurs de mots de passe déguisés en outils antivirus.

Crédit image : Luis Andrés Villalón