Qu’est-ce qui vient de se passer? Des mois après que les chercheurs ont découvert la menace dangereuse et « invisible » posée par BlackLotus, Microsoft donne maintenant aux enquêteurs et aux administrateurs système des conseils détaillés sur les signes révélateurs d’une infection en cours.

BlackLotus est un bootkit UEFI tout-puissant récemment découvert « dans la nature », une menace de sécurité dotée de capacités très avancées et conçue pour se transformer en un fantôme invisible dans une machine Windows entièrement mise à jour. Même si l’infection est effectivement transparente pour une utilisation normale, les chercheurs et les analystes ont maintenant suffisamment de connaissances sur les modifications du système apportées par le logiciel malveillant.

Microsoft a élaboré un guide pour enquêter (et, bien sûr, détecter) la campagne BlackLotus, qui est d’abord conçue pour exploiter le CVE-2022-21894 faille de sécurité (« Secure Boot Security Feature Bypass Vulnerability ») corrigée par Redmond en janvier 2022. Les bootkits UEFI sont particulièrement dangereux car ils s’exécutent au démarrage de l’ordinateur avant que le système d’exploitation ne soit chargé, Microsoft expliqueils peuvent donc interférer avec ou désactiver divers mécanismes de sécurité du système d’exploitation.

Selon le guide de Microsoft, les chercheurs et les administrateurs doivent rechercher des parties spécifiques (cachées) d’une installation Windows pour identifier les indices d’une infection BlackLotus. Les signes révélateurs de la présence du bootkit incluent des fichiers de démarrage récemment créés et verrouillés, un répertoire intermédiaire utilisé lors de l’installation de BlackLotus, des modifications de la clé de registre pour désactiver la fonction HVCI (Hypervisor-protected Code Integrity) et des journaux réseau et de démarrage.

Pour étudier les modifications potentielles du processus de démarrage, explique Microsoft, les « chasseurs de menaces » doivent d’abord monter la partition système EFI qui est généralement cachée à l’utilisation quotidienne de Windows. Ensuite, ils doivent vérifier la date de modification des fichiers EFI protégés par le pilote du noyau BlackLotus, en recherchant les incompatibilités entre les fichiers les plus anciens et les plus récents. Les plus récents seraient probablement associés à l’infection du bootkit.

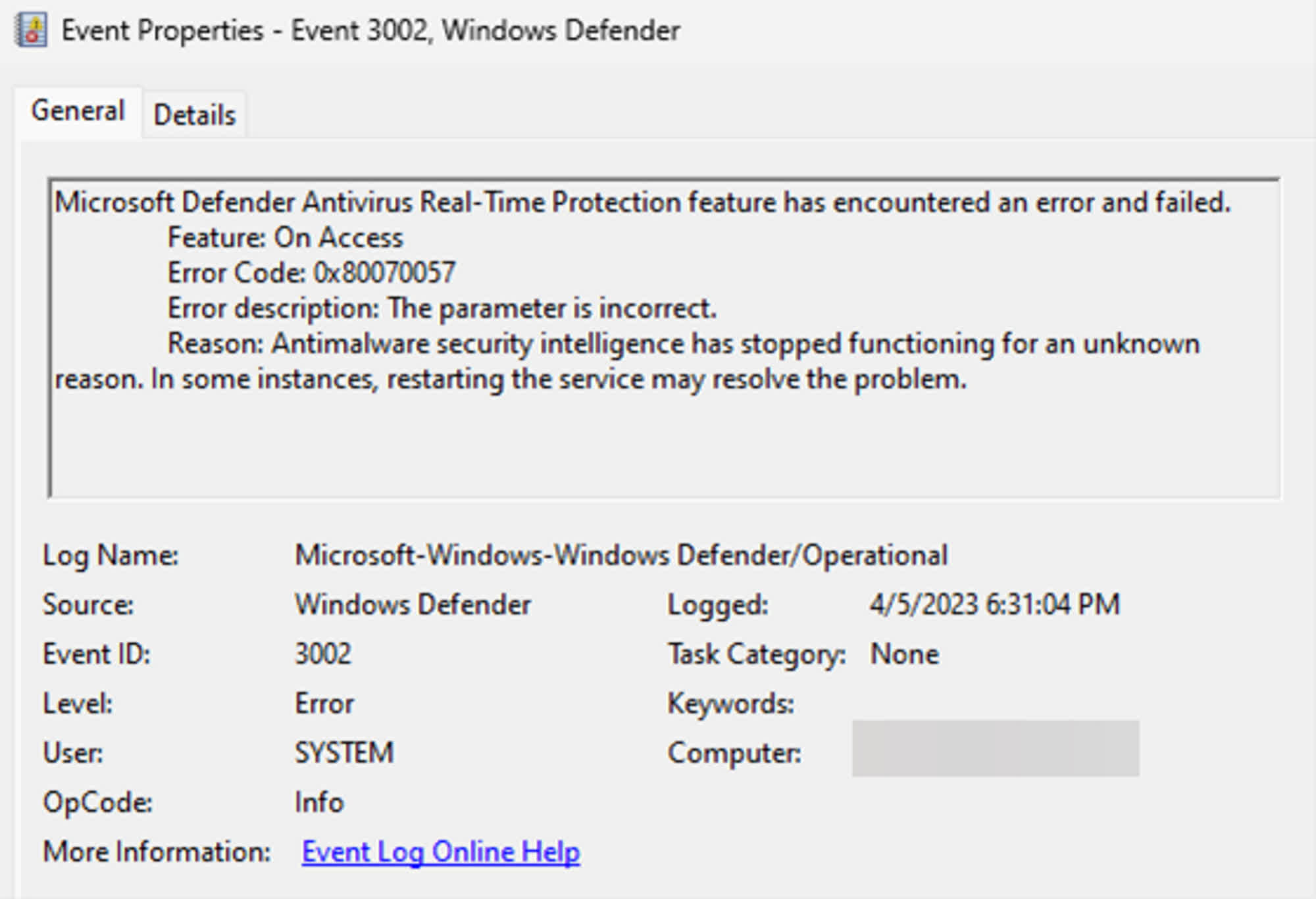

Une infection BlackLotus peut également être détectée en recherchant un dossier « system32 » dans la partition EFI, qui est l’emplacement où l’installation du logiciel malveillant est lancée. BlackLotus modifie également le registre Windows pour désactiver HVCI, tandis que l’antivirus Defender ne démarre plus. Les enquêteurs peuvent rechercher des traces dans les journaux d’événements Windows, y compris un événement « ID 7023 » généré lorsque le service de protection en temps réel Defender est arrêté « pour une raison inconnue ».

Les journaux des connexions sortantes de winlogon.exe sur le port 80 peuvent également révéler la présence de BlackLotus sur la machine, car le chargeur HTTP injecté du bootkit tente d’atteindre le serveur de commande et de contrôle ou d’effectuer une « découverte de la configuration réseau ». Lorsque le bootkit devient actif, explique Microsoft, deux nouveaux pilotes de démarrage (« grubx64.efi », « winload.efi ») peuvent être vus en comparant les journaux.

Microsoft fournit également des instructions sur la façon de prévenir et de supprimer une infection BlackLotus. La prévention est la meilleure solution contre les menaces traditionnelles et invisibles, suggère Microsoft, et les administrateurs système doivent d’abord éviter l’utilisation de comptes de service de niveau administrateur à l’échelle du domaine en limitant les privilèges administratifs locaux. La mise en œuvre de plusieurs couches de contrôles de sécurité est la seule stratégie qui peut réduire les risques, tandis que la désinfection peut être effectuée mais nécessite une réinstallation minutieuse d’un système d’exploitation propre, d’une partition EFI et d’un micrologiciel UEFI.