Pourquoi est-ce important: Secure Boot est une technologie conçue pour protéger la chaîne de démarrage du PC et éviter d’exécuter un système d’exploitation trafiqué. Une mise à jour du micrologiciel publiée par MSI a toutefois modifié les paramètres des fonctionnalités afin que toute image du système d’exploitation puisse s’exécuter indépendamment de sa légitimité.

Selon un jeune chercheur en sécurité, MSI a publié l’année dernière une mise à jour du firmware qui a rendu nombre de ses cartes mères moins sécurisées qu’elles n’auraient dû l’être.

Découvert pour la première fois par Dawid Potocki, un « étudiant intéressé par les FOSS et la technologie », le problème concerne la fonctionnalité Secure Boot sur un nombre important de cartes mères MSI. Le démarrage sécurisé est conçu pour s’assurer qu’un appareil démarre uniquement à l’aide d’un logiciel approuvé par le fabricant OEM, Microsoft explique.

Au démarrage du PC, le firmware vérifie la signature de chaque logiciel de démarrage (pilotes du firmware UEFI, applications EFI, système d’exploitation). Si les signatures sont valides, le PC démarre et le firmware redonne le contrôle au système d’exploitation.

Pour fonctionner comme prévu, Secure Boot doit être activé et configuré de manière à ce que le processus de démarrage n’accepte que les systèmes d’exploitation avec des signatures valides. À partir d’une mise à jour du micrologiciel introduite au début de 2022, a découvert Potocki, MSI a décidé de modifier la configuration par défaut de Secure Boot pour « accepter chaque image de système d’exploitation que je lui ai donnée, qu’elle soit fiable ou non ».

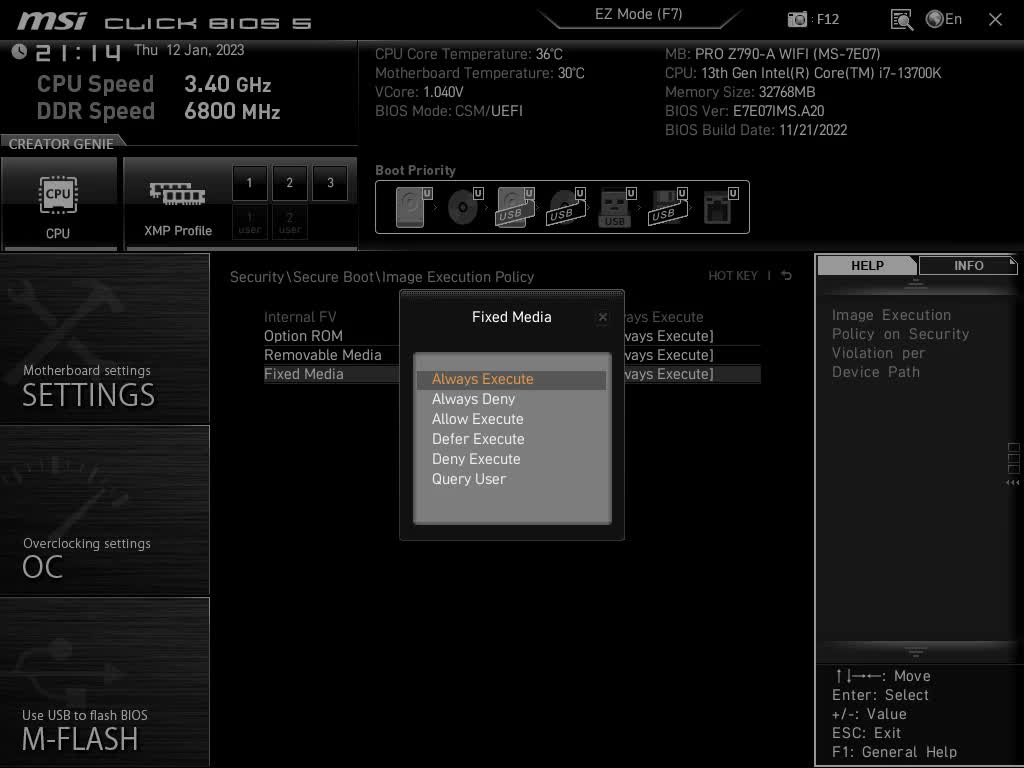

Potocki dit avoir découvert le problème lors de la configuration de Secure Boot sur son nouveau PC de bureau avec l’aide de sbctl. Il a auto-signé le processus de démarrage sécurisé, mais le micrologiciel UEFI démarrait tous les systèmes d’exploitation, quelle que soit la signature. La mise à jour du micrologiciel a modifié un paramètre de démarrage sécurisé nommé « Politique d’exécution d’image », qui était défini sur « Toujours exécuter » plutôt que sur « Refuser l’exécution » comme il aurait dû l’être.

En l’absence de vérification et d’application de signature, Secure Boot est essentiellement inutile même lorsqu’il est activé. Potocki a pu retracer les paramètres par défaut non sécurisés jusqu’à la version 7C02v3C du micrologiciel, une mise à jour publiée par MSI pour la carte mère B450 TOMAHAWK MAX le 18 janvier 2022. Le nombre total de cartes mères concernées est supérieur à 290, à la fois pour les processeurs Intel et AMD.

Même si le démarrage sécurisé peut être rendu efficace en changeant simplement les options de la politique d’exécution d’image sur « Refuser l’exécution », MSI n’a pas encore publié de déclaration sur la raison de la désactivation d’une fonction de sécurité importante pour un grand nombre de cartes mères grand public.