Paume faciale : Un logiciel anti-triche est essentiel pour préserver l’intégrité d’un jeu multijoueur. Cependant, les systèmes ayant accès aux privilèges root au niveau du noyau sont dangereux. Les chercheurs en sécurité ont mis en garde contre cela depuis que ce type d’atténuation de triche a fait son apparition, et maintenant il est exploité à l’état sauvage.

Au moins un pirate informatique utilise un logiciel anti-triche inclus dans le très populaire MMOPRG Genshin Impact pour aider à distribuer en masse des ransomwares. Le fichier s’appelle ‘mhyprot2.sys’ et est décrit comme un pilote anti-triche.

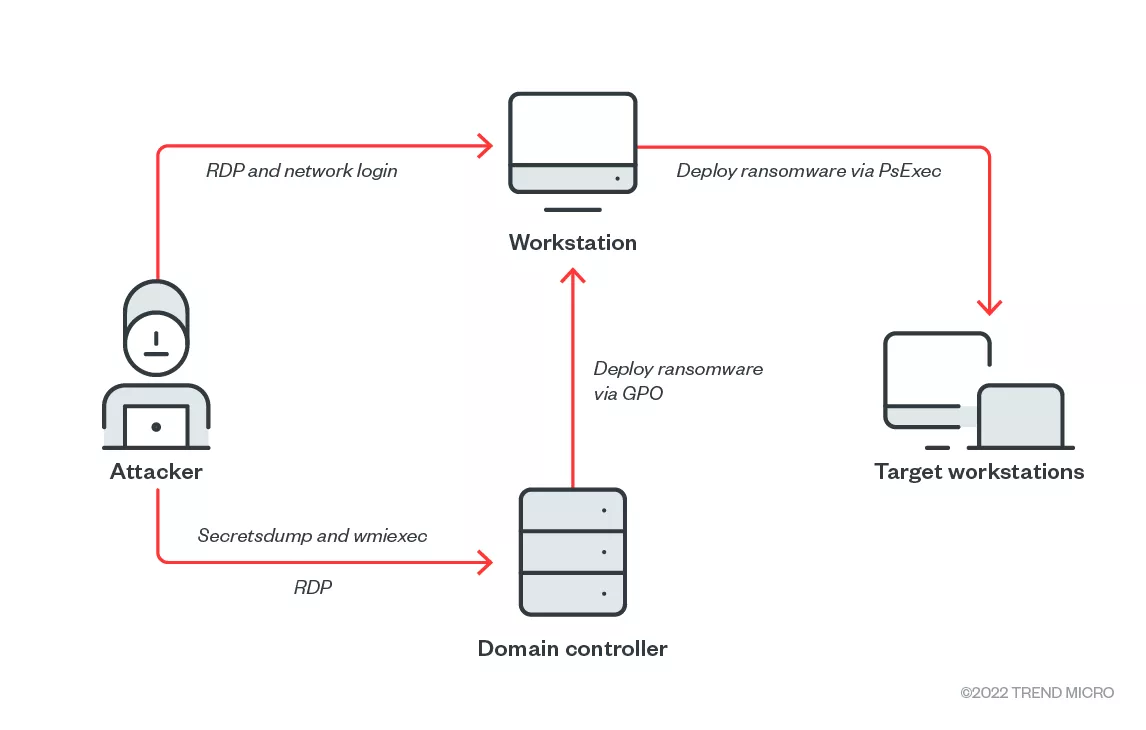

Le fournisseur d’antivirus Trend Micro a reçu un rapport en juillet d’un client victime d’un ransomware alors que ses systèmes avaient correctement configuré la protection des terminaux. Lorsque les chercheurs de Trend Micro se sont penchés sur l’attaque, ils découvert un pirate avait utilisé un pilote signé par code, mhyprot2.sys, pour contourner les privilèges et tuer la protection antivirus avec des commandes du noyau.

Depuis vendredi, le certificat de signature de code pour mhyprot2.sys est toujours valide. Ainsi, Windows le reconnaîtra comme digne de confiance. De plus, Genshin Impact n’a pas besoin d’être installé pour que l’exploit du pilote fonctionne. Les acteurs malveillants peuvent l’utiliser indépendamment et ajouter mhyprot2.sys à n’importe quel malware.

Le pilote existe depuis 2020, et un développeur GitHub a même fait un preuve de concept qui a démontré comment quelqu’un pouvait abuser de mhyprot2.sys pour arrêter les processus système, y compris les systèmes antivirus. Cependant, Trend Micro a déclaré que c’était la première fois qu’il remarquait que quelqu’un utilisait le pilote de manière malveillante dans la nature.

“Ce ransomware était simplement le premier cas d’activité malveillante que nous avons noté”, lit-on dans le rapport. “L’acteur menaçant visait à déployer un rançongiciel dans l’appareil de la victime, puis à propager l’infection. Étant donné que mhyprot2.sys peut être intégré à n’importe quel logiciel malveillant, nous poursuivons nos enquêtes pour déterminer la portée du pilote.”

Trend Micro a informé le studio Genshin Impact miHoYo de la vulnérabilité et les développeurs travaillent sur un correctif. Le problème est que, puisque les pirates peuvent déployer le pilote indépendamment, les correctifs n’affecteront que ceux sur lesquels le jeu est installé. De plus, les pirates transmettront probablement les anciennes versions dans leurs communautés pendant des années.

Si vous êtes une entreprise et que vous exécutez MDE ou similaire, je vous recommande de bloquer ce hachage, c’est le pilote vulnérable.

509628b6d16d2428031311d7bd2add8d5f5160e9ecc0cd909f1e82bbbb3234d6Il se charge tout de suite sur Windows 11 avec TPM et tout ça, le problème a été ignoré.

– La haine du support Cloudflare (@GossiTheDog) 25 août 2022

Trend Micro note qu’il a apporté des correctifs spécifiques à son logiciel antivirus pour atténuer le pilote, mais d’autres suites de protection antivirus peuvent manquer mhyprot2.sys à moins que spécifiquement configuré pour le détecter.

“Tous les produits de sécurité ne sont pas déployés de la même manière et peuvent avoir une vérification des certificats à différents niveaux de la pile ou ne pas vérifier du tout”, a déclaré Jamz Yaneza de Trend Micro à PCMag.

Cela peut prendre un certain temps aux autres fournisseurs d’antivirus pour rattraper leur retard. En attendant, le chercheur en sécurité Kevin Beaumont recommande de bloquer le hachage du plongeur (ci-dessus) si votre suite de sécurité dispose d’un blocage de hachage.