Pourquoi est-ce important: Dans un monde où les cyberattaques peuvent dévaster les infrastructures critiques, les gouvernements, les forces de l’ordre et les institutions publiques utilisent des systèmes dits « isolés » pour empêcher même les tentatives les plus ambitieuses. Cela dit, une équipe de chercheurs israéliens en sécurité parvient toujours à proposer régulièrement des idées sur la manière dont les organisations pourraient améliorer leur posture de sécurité.

Pendant des années, les chercheurs israéliens en sécurité de l’Université Ben Gourion ont cherché des moyens d’exploiter des ordinateurs physiquement isolés pour exfiltrer des données sensibles. L’équipe dirigée par le Dr Mordechai Guri est bien connue pour trouver des méthodes nouvelles et peu orthodoxes d’accès aux systèmes dits à intervalle d’air.

Diverses techniques qu’ils ont découvertes incluent l’utilisation de la RAM de l’ordinateur comme petit émetteur Wi-Fi, la manipulation de la luminosité de l’écran pour envoyer des uns et des zéros via des caméras de sécurité, ou le réglage de la vitesse des ventilateurs de refroidissement pour créer des vibrations qui peuvent être facilement enregistrées à l’aide d’un smartphone.

Les chercheurs ont récemment développé une paire de méthodes d’attaque appelées Gairoscope et EtherLED. Comme expliqué dans les deux associés rechercher papiersces nouveaux exploits rappellent que les pirates inventifs peuvent contourner même les mesures de sécurité les plus strictes en utilisant des principes relativement simples.

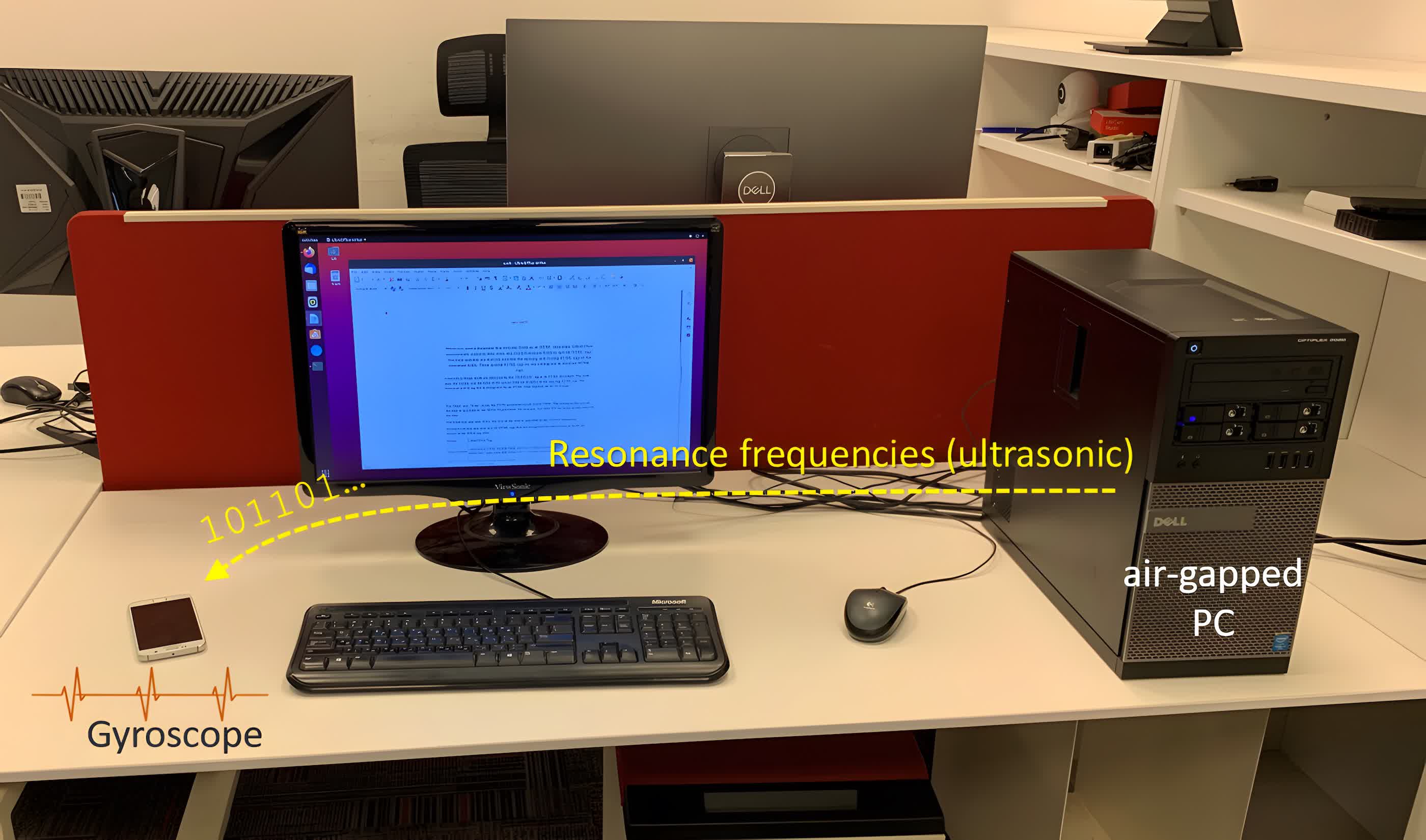

Comme son nom l’indique, l’attaque Gairoscope repose sur un gyroscope de smartphone, un dispositif microélectromécanique (MEMS) sensible aux oscillations mécaniques. Dans ce cas, les chercheurs utilisent un logiciel malveillant spécialement conçu qui peut émettre des “ondes sonores acoustiques secrètes” à l’aide de haut-parleurs d’ordinateur.

Un gyroscope pour smartphone capte facilement ces vibrations de l’air mais nécessite un travail supplémentaire. Les chercheurs expliquent que de nombreuses applications mobiles utilisent des gyroscopes pour améliorer l’expérience utilisateur. Ainsi, les utilisateurs sont plus susceptibles d’approuver l’accès des applications au gyroscope qu’au microphone – un comportement que les attaquants peuvent exploiter.

Un autre avantage de cette méthode est qu’il n’y a pas d’indicateur visuel sur iOS ou Android lorsque le gyroscope est utilisé, alors qu’il y en a un qui donne à l’utilisateur un avertissement lorsque le microphone est actif. Cela ouvre de nouvelles voies pour le côté smartphone de l’exploit, comme l’injection du code JavaScript malveillant sur un site Web ou une application Web légitime au lieu de sauter à travers des cerceaux pour exécuter des logiciels malveillants sur l’appareil.

La méthode Gairoscope permet à un attaquant d’exfiltrer des données jusqu’à huit bits par seconde, plus rapidement que la plupart des méthodes acoustiques secrètes connues. Cela peut sembler peu, mais cela devrait suffire à transmettre des informations précieuses telles que des mots de passe, des clés de cryptage de stockage, etc.

Guri et son équipe ont pu utiliser une application Android pour décoder un message tapé sur l’ordinateur cible en quelques secondes (vidéo ci-dessus). Cependant, une limitation importante est que la distance maximale pour une transmission fiable est de huit mètres (26 pieds).

La protection contre le Gairoscope peut être effectuée soit en interdisant l’utilisation des haut-parleurs, soit en filtrant les fréquences de résonance générées par les systèmes à espacement d’air à l’aide d’un filtre audio spécial.

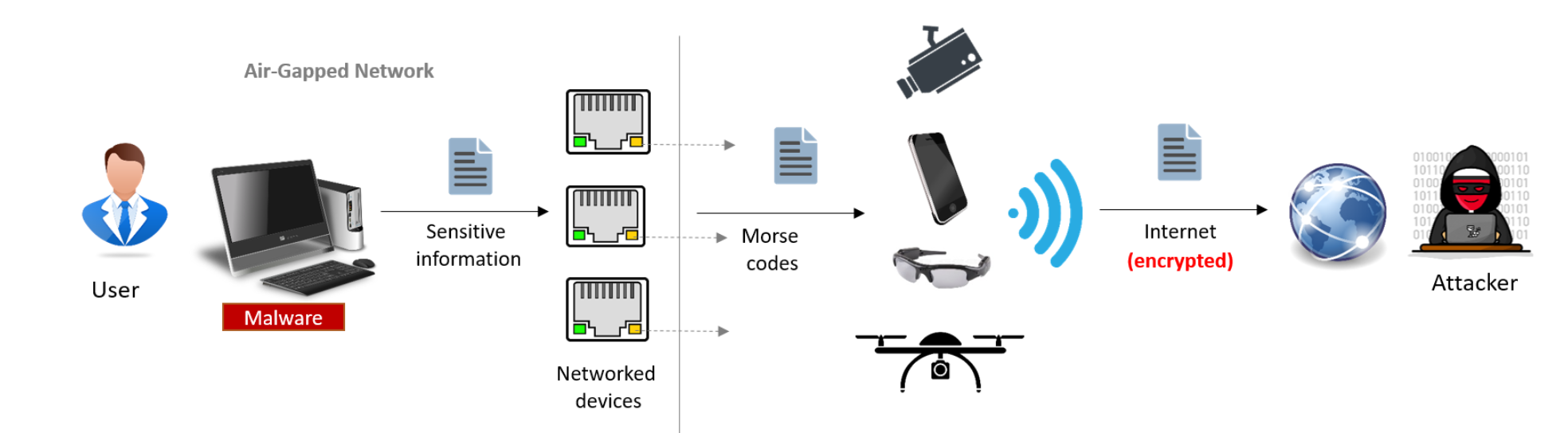

La deuxième méthode d’attaque s’appuie sur les voyants d’état et d’activité verts et orange présents sur de nombreux adaptateurs réseau. Auparavant, l’équipe de Guri avait conçu des exploits basés sur des voyants d’activité trouvés sur disques durscommutateurs, Routeurs Wi-Fiet claviersavec des vitesses de transmission de données allant jusqu’à 6 000 bits par seconde.

EtherLED est un peu plus difficile à réaliser, car il nécessite une ligne de vue directe entre l’appareil cible et toutes les caméras de surveillance que l’attaquant pourrait être en mesure de compromettre. Il serait également possible pour quelqu’un d’utiliser un drone pour exfiltrer les données sensibles, à condition que les voyants d’activité du réseau fassent face à une fenêtre.

Cependant, l’utilisation de caméras de sécurité est beaucoup plus faisable. L’année dernière, des pirates ont accédé 150 000 caméras à l’intérieur des écoles, des hôpitaux, des postes de police, des prisons et des entreprises comme Tesla et Equinox. À partir de là, tout ce qu’ils auraient à faire serait d’enregistrer les lumières clignotantes d’une carte d’interface réseau infectée pour voler des données.

Dans l’article associé, Guri explique qu’EtherLED peut être utilisé pour divulguer un mot de passe en une seconde et une clé RSA en un peu moins d’une minute. La vitesse varie en fonction de la modulation utilisée et si les attaquants pourraient compromettre le pilote ou le micrologiciel de la carte réseau. La distance maximale pour une transmission de données fiable varie de 10 à 100 mètres, selon la caméra.

L’atténuation de l’attaque peut se faire de plusieurs manières, allant de la couverture des LED avec du ruban adhésif noir au déploiement de contre-mesures au niveau du micrologiciel qui brouillent tous les signaux visuels que les attaquants pourraient essayer d’utiliser.

Aussi facile qu’il soit d’écarter la possibilité d’attaques comme Gairoscope et EtherLED se produisant dans la nature, cette recherche est toujours essentielle. Au cours des deux dernières années, nous avons vu des rapports détaillant des groupes de cyberespionnage ciblant des systèmes isolés dans Corée du Sud et Japon.

Crédit d’en-tête : FLYD