De l’autre côté du miroir: Vendredi, l’équipe de recherche d’otto-js a publié un article décrivant comment les utilisateurs utilisant les fonctionnalités d’orthographe améliorées de Google Chrome ou de Microsoft Edge peuvent transmettre sans le savoir des mots de passe et des informations personnellement identifiables (PII) à des serveurs tiers basés sur le cloud. La vulnérabilité met non seulement en danger les informations privées de l’utilisateur final moyen, mais elle peut également laisser les informations d’identification administratives d’une organisation et d’autres informations liées à l’infrastructure exposées à des parties non autorisées.

La vulnérabilité était découvert par le co-fondateur et directeur technique (CTO) d’otto-js Josh Sommet tout en testant les capacités de détection du comportement des scripts de l’entreprise. Au cours des tests, Summit et l’équipe otto-js ont constaté que la bonne combinaison de fonctionnalités dans Chrome correcteur orthographique amélioré ou Edge Éditeur MS exposera involontairement des données de champ contenant des PII et d’autres informations sensibles, en les renvoyant aux serveurs Microsoft et Google. Les deux fonctionnalités exigent que les utilisateurs prennent des mesures explicites pour les activer, et une fois activées, les utilisateurs ignorent souvent que leurs données sont partagées avec des tiers.

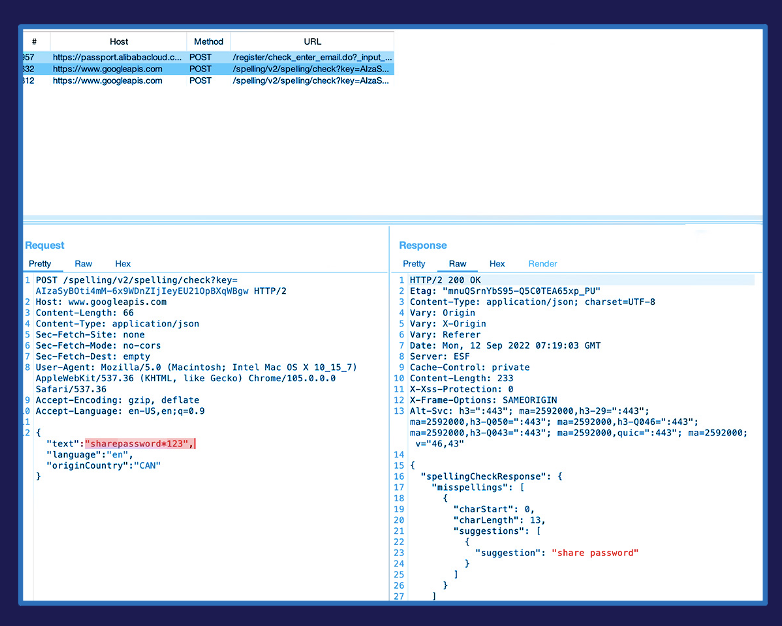

En plus des données de terrain, les otto-js L’équipe a également découvert que les mots de passe des utilisateurs pouvaient être exposés via le afficher le mot de passe option. L’option, destinée à aider les utilisateurs à s’assurer que les mots de passe ne sont pas mal saisis, expose par inadvertance le mot de passe aux serveurs tiers via les fonctions de vérification orthographique améliorées.

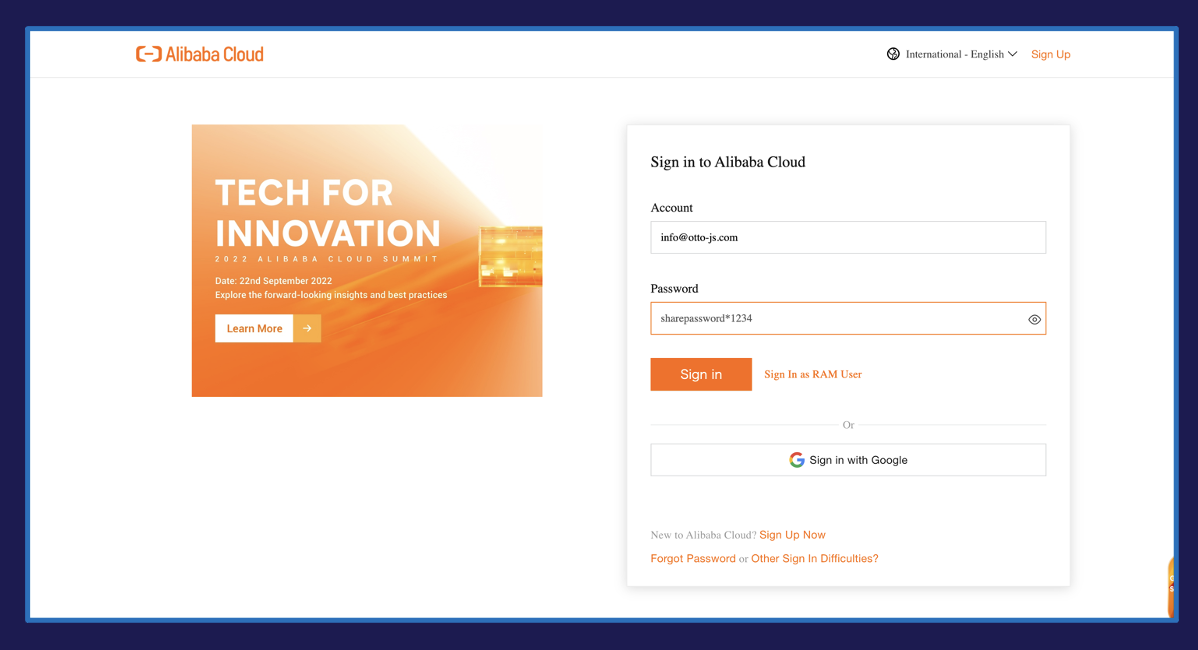

Les utilisateurs individuels ne sont pas les seules parties à risque. La vulnérabilité peut faire en sorte que les informations d’identification des entreprises soient compromises par des tiers non autorisés. L’équipe otto-js a fourni les exemples suivants pour montrer comment les utilisateurs se connectant aux services cloud et aux comptes d’infrastructure peuvent voir leurs informations d’identification d’accès au compte transmises sans le savoir aux serveurs Microsoft ou Google.

La première image (ci-dessus) représente un exemple de connexion au compte Alibaba Clout. Lors de la connexion via Chrome, la fonction de vérification orthographique améliorée transmet les informations de la demande aux serveurs basés sur Google sans l’autorisation d’un administrateur. Comme le montre la capture d’écran ci-dessous, ces informations de demande incluent le mot de passe réel saisi pour la connexion au cloud de l’entreprise. L’accès à ce type d’informations peut entraîner n’importe quoi, du vol de données d’entreprise et de clients à la compromission complète de l’infrastructure critique.

L’équipe otto-js a effectué des tests et des analyses dans des groupes de contrôle axés sur les médias sociaux, les outils de bureau, les soins de santé, le gouvernement, le commerce électronique et les services bancaires/financiers. Plus de 96 % des 30 groupes de contrôle testés ont renvoyé des données à Microsoft et Google. 73 % de ces sites et groupes testés ont envoyé des mots de passe aux serveurs tiers lorsque le montrer le mot de passe l’option a été sélectionnée. Les sites et services qui n’en avaient pas étaient ceux qui manquaient tout simplement de montrer le mot de passe fonction et n’étaient pas nécessairement correctement atténués.

L’équipe otto-js a contacté Microsoft 365, Nuage d’Alibaba, Google Cloud, AWSet Dernier passage, qui représentent les cinq principaux sites et fournisseurs de services cloud présentant la plus grande exposition aux risques pour leurs entreprises clientes. Selon les mises à jour de la société de sécurité, AWS et LastPass ont déjà répondu et indiqué que le problème avait été résolu avec succès.

Crédit image : Loupe par l’Agence Olloweb ; vulnérabilité captures d’écran par otto-js